Kaspersky découvre un APT très sophistiqué, actif depuis 2014

Actif depuis août 2014, l’APT TajMahal comporte 80 modules capables de capturer des données variées. Une seule victime semble ciblée par l’APT, mais Kaspersky pense que le malware est trop sophistiqué pour se limiter à une cible unique.

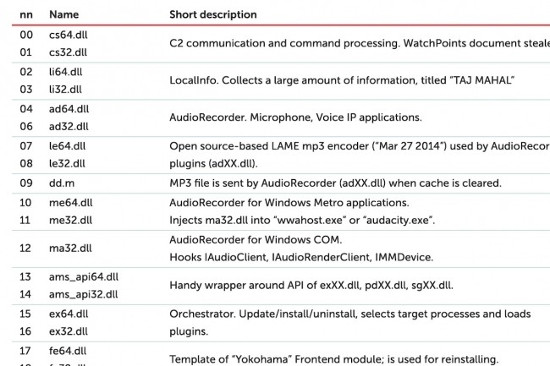

Kaspersky Lab a découvert un framework dit de menace persistante avancée (APT), techniquement très sophistiqué et jusque-là inconnu. Surnommé Project TajMahal, ce framework APT, actif depuis cinq ans, contient jusqu’à 80 modules malveillants stockés dans son système de fichiers virtuels cryptés (VFS) dont des portes dérobées, des chargeurs, des orchestrateurs, des communicateurs C2, des enregistreurs audio, des keyloggers, des outils de capture d’écran et de piratage de webcam, des voleurs de documents et de clefs cryptographiques, et même son propre indexeur de fichiers. « C’est la première fois que nous découvrons un framework APT véhiculant une telle quantité de plug-ins et autant de fonctionnalités », a déclaré l’entreprise de sécurité dans le document d’analyse du malware.

Ce que l’on sait sur TajMahal

Kaspersky ne peut pas dire si TajMahal a été ou non développé par un groupe déjà connu, ni l’objectif ultime de l’attaque. D’après l’enquête de Kaspersky, le malware pourrait dater d’août 2013, et la cible, « une entité diplomatique d’Asie centrale », a été infectée un an plus tard, en août 2014. L’échantillon le plus récent trouvé par Kaspersky date d’août 2018, ce qui laisse penser que le groupe est toujours actif. Pour l’instant, cette « entité diplomatique », dont le pays n’a pas été révélé, est la seule victime connue de TajMahal. Cependant, Kaspersky doute qu’avec un tel degré de sophistication, les auteurs du framework puissent se limiter à seule cible.

« Il paraît très improbable que les auteurs aient investi autant de ressources pour cibler une seule victime », a déclaré Alexey Shulmin, analyste principal des logiciels malveillants chez Kaspersky Lab. « Soit il y a d’autres victimes non identifiées, soit il existe d’autres versions de ce malware dans la nature, ou peut-être les deux », a-t-il ajouté. « La complexité technique du TajMahal est très inquiétante, et le nombre de victimes identifiées à ce jour pourrait augmenter », a encore déclaré Alexey Shulmin. « D’une manière ou d’une autre, le malware a pu éviter toutes les détections pendant plus de cinq ans. C’est assez inquiétant. La question de savoir si c’est parce qu’il était peu actif ou s’il a pu échapper aux radars ».

Que peut faire TajMahal ?

Nommé d’après le fichier XML utilisé pour l’exfiltration des données, TajMahal est composé de deux paquets : Tokyo et Yokohama. Tokyo sert de porte dérobée principale (via PowerShell) et de mécanisme de livraison pour Yokohama. Il se connecte régulièrement aux serveurs de commande et de contrôle et reste sur le périphérique de la victime en tant que sauvegarde. Yokahama représente la charge utile principale et inclut un système de fichiers virtuels VFS avec tous les plug-ins, les bibliothèques open source et propriétaires de tiers, et les fichiers de configuration. Il est capable de voler les cookies, d’intercepter les documents de la file d’attente d’impression, d’enregistrer des fichiers audio, de prendre des captures d’écran, des fichiers d’index (y compris ceux des disques externes connectés aux périphériques infectés) et de voler des fichiers spécifiques lors de leur détection suivante, et de prendre des informations gravées sur CD. Le fait que sa base de code ou son infrastructure ne soit pas partagée avec d’autres APT connus explique probablement pourquoi il a pu rester indétectable pendant si longtemps.

Des questions toujours en suspens

La découverte de Kaspersky soulève de nombreuses questions toujours sans réponses. Déjà, on ne sait pas qui se cache derrière TajMahal. Kaspersky n’a pu identifier aucun groupe de pirates et ne dispose d’aucun indice et pour l’instant l’entreprise de sécurité ne peut faire aucun lien avec des groupes APT connus. Selon ThreatPost, la seule victime connue avait déjà été ciblée sans succès par Zebrocy, une souche de logiciels malveillants associée au groupe de pirates russes Fancy Bear (APT28, Pawn Storm, Sofacy Group et autres). Kaspersky fait remarquer que le cheval de Troie Turla/Uroboros lié à la Russie impliquait également une porte dérobée appelée TadjMakhal.

Ensuite, on ne sait pas comment TajMahal se propage. Pour l’instant, Kaspersky a déclaré qu’il ne pouvait définir le mode de distribution et les vecteurs d’infection. Enfin, on ne connaît pas le véritable objectif de l’attaque. Étant donné que TajMahal est capable de prendre des captures d’écran, d’enregistrer le son, les frappes au clavier, de voler des documents, d’espionner les messages envoyés par messagerie instantanée et plus encore, il est difficile de dire ce que les attaquants cherchent exactement. Mais, la seule victime étant une entité diplomatique, TajMahal a probablement cherché à pirater des informations sensibles.

yogaesoteric

28 mai 2020

Also available in:

Română

Română