Les ingénieux codes secrets, de l’antiquité jusqu’à nos jours

Les gens ont toujours cherché à communiquer à l’aide de codes secrets. De l’Egypte aux hackers, voici un bref aperçu des inventions les plus ingénieuses qui permettent à crypter n’importe quel type d’information.

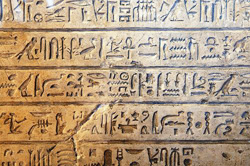

Les anciennes écritures, les gravures cunéiformes, les hiéroglyphes égyptiens, les pictogrammes aztèques ou mayas sont porteurs de messages non encore déchiffrés. Des milliers d’articles, de livres et d’œuvres d’art cachent des messages codés. Avec Internet, la stéganographie (du grec Steganos, impénétrable, et graphos, écriture) revient d’actualité. Ce concept a été inventé au siècle dernier par le français Alphonse Bertillon (1853 – 1914), le père de l’anthropométrie – méthode d’identification des criminels grâce à ses empreintes.

Les anciennes écritures, les gravures cunéiformes, les hiéroglyphes égyptiens, les pictogrammes aztèques ou mayas sont porteurs de messages non encore déchiffrés. Des milliers d’articles, de livres et d’œuvres d’art cachent des messages codés. Avec Internet, la stéganographie (du grec Steganos, impénétrable, et graphos, écriture) revient d’actualité. Ce concept a été inventé au siècle dernier par le français Alphonse Bertillon (1853 – 1914), le père de l’anthropométrie – méthode d’identification des criminels grâce à ses empreintes.

La stéganographie est l’art de cacher une information dans un texte, dans une partition musicale, dans une séquence vidéo ou un dessin quelconque. Elle fait partie de la panoplie des moyens de communication utilisés par les peintres, les écrivains et les poètes, mais aussi par les occultistes, par les esprits évolués ou par les savants. Elle est une technique complémentaire à la cryptographie qui comprend des dessins, des sons et des vidéos, qui restera longtemps l’apanage des monarques, des espions de grande classe, des négociateurs et des banquiers internationaux.

Depuis plusieurs générations, cet art très ancien semblait tombé en désuétude. Mais l’Internet, la technique vidéo et la musique moderne l’ont ramené dans notre quotidien. Rien de mieux qu’un stéganogramme pour tromper la censure ou pour transmettre des messages codés aux initiés, les cachant aux regards des autres. Le réseau Internet offre à des millions d’internautes l’opportunité de briller dans ce domaine également utile et ludique. Et les hackers, ces pirates sans scrupules mais souvent brillants, qui font des ravages dans les réseaux les plus sécurisés, sont de redoutables « casseurs de codes », capables de s’infiltrer dans les ordinateurs les plus protégés, pour semer du désordre, pour implanter certains virus inventés par eux ou pour organiser un vol tout à fait réel par des méthodes virtuelles. Et en souvenir de leur passage par là-bas, ils laissent le plus souvent un stéganogramme, tout comme Arsène Lupin laissait une carte de visite.

La cryptographie en Antiquité

Si Jérémie chez les Juifs, Jules César chez les Romains ont utilisé des méthodes cryptographiques simples, d’autres personnages célèbres de l’antiquité ont développé des techniques plus raffinées.

Si Jérémie chez les Juifs, Jules César chez les Romains ont utilisé des méthodes cryptographiques simples, d’autres personnages célèbres de l’antiquité ont développé des techniques plus raffinées.

* Hérodote (484-425 av. J.C.) a raconté que Histiaeus avait envoyé un esclave avec un message vide de sens à Aristogoras de Milet, puis qu’il a envoyé un autre esclave après le premier, avec ordre de raser la tête du premier. Le tatouage du crâne du premier messager contenait en fait le vrai message, qui fut d’ordonner la guerre des Grecs contre les Perses.

* Les anciens Egyptiens ont inventé l’encre sympathique fait à base de jus de citron. Le document placé près de la flamme d’une lampe à huile révélait alors tout son contenu. À la cour du pharaon, le Grand Prêtre, faisait un signe distinctif qui ne pouvait pas être effacé derrière l’oreille des enfants royaux, signe connu par lui seul, contenant le nom et la date de naissance du prince. Cela permettait la détection d’éventuelles substitutions.

* En Espagne, les éphores (les cinq plus grands magistrats) communiquaient avec un système cryptographique secret qui consistait en enrouler sur un cylindre de bambou, appelé scytale, une bande de cuir dont les bords devaient correspondre exactement. Le message à transmettre était inscrit sur des lignes successives parallèles à l’axe du support. Ensuite on déroulait la bande qui présentait une succession de lettres, apparemment dénuée de sens. La bande de cuir était confiée à un messager qui la portait autour de sa taille comme une ceinture. Avec un cylindre de bambou du même diamètre, le destinataire pouvait facilement déchiffrer le message.

* À l’époque de la persécution romaine, les premiers chrétiens utilisaient largement la stéganographie pour communiquer les uns avec les autres, afin d’indiquer la présence ou pour signer ou authentifier un document. Ainsi, le mot grec ikhthus (poisson), acrostiche de « Iesous Christos Theou Uios Soter » (Jésus-Christ, Fils de Dieu, le Sauveur) est devenu le symbole de Jésus. Par conséquent, nous trouvons ce symbole souvent caché dans des oeuvres d’art, des fresques et des tombes datant de cette époque.

* À l’époque de la persécution romaine, les premiers chrétiens utilisaient largement la stéganographie pour communiquer les uns avec les autres, afin d’indiquer la présence ou pour signer ou authentifier un document. Ainsi, le mot grec ikhthus (poisson), acrostiche de « Iesous Christos Theou Uios Soter » (Jésus-Christ, Fils de Dieu, le Sauveur) est devenu le symbole de Jésus. Par conséquent, nous trouvons ce symbole souvent caché dans des oeuvres d’art, des fresques et des tombes datant de cette époque.

Comment les français ont perdu la bataille de Roncevaux

L’empereur Charlemagne (742-814 AD) transmettait des messages à ses chevaliers et à ses inspecteurs royaux en utilisant un code simple, basé sur la Bible. Chaque représentant de l’empereur recevait, lors de sa mise en position, une copie du saint livre identique avec celui du monarque, calligraphié soigneusement par des moines du scriptorium d’Aix-le-Chapelle. Le message codé contenait une série de numéros correspondants au chapitre, au verset et à la place du mot utilisé.

Pendant la campagne, les troupes de Charlemagne correspondaient à l’aide d’un code sonore très spécifique, dont le support était l’oliphant, une corne en ivoire sculpté. Le son modulé de l’instrument portait à de grandes distances les ordres de l’empereur pour des chevaliers. La défaite de Roncevaux a été le résultat d’une double erreur dans ce système. D’une part, le chevalier responsable du décodage des ordres de l’empereur pour Roland a utilisé une Bible quelconque, empruntée à un monastère voisin, dont les pages ne correspondaient évidemment pas avec celles de la Bible de référence – et ainsi le message impérial apparu comme incompréhensible. D’autre part, l’avant-garde de l’armée de Roland a mal interprété le son lointain de la corne qui donnait l’ordre d’attaquer. En fait, le chevalier qui était de garde, perturbé par l’interférence entre le son avec l’écho des montagnes, n’a pas compris le message et il a sonné le retrait au lieu de l’offensive prévue. Ainsi fut perdue la bataille de Roncevaux, l’une des plus célèbres défaites de l’armée française.

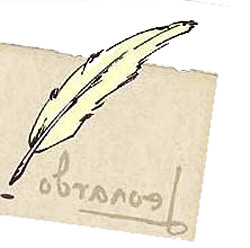

La signature secrète de Leonardo

Leonardo da Vinci (1452-1519), le célèbre génie de la Renaissance, a appris jeune l’habitude d’écrire avec la main gauche et vice versa, afin de cacher ses notes de la curiosité de son entourage. Ses illustres correspondants et intimes savaient le code et le lisaient avec un miroir. Pour certains documents destinés à rester secrets, il a utilisé une double cryptographie, en interposant des « appâts » entre les lettres ou entre les mots. Sachant que beaucoup l’imitaient, Leonardo cachait dans son ouvrage la signature « Leonardus Vinci Academia », calligraphiée selon le même procédé, mais en sens inverse. En raison de ce stéganogramme, un célèbre expert de Florence a reconnu avec certitude l’authenticité d’une œuvre controversée du maître italien.

Leonardo da Vinci (1452-1519), le célèbre génie de la Renaissance, a appris jeune l’habitude d’écrire avec la main gauche et vice versa, afin de cacher ses notes de la curiosité de son entourage. Ses illustres correspondants et intimes savaient le code et le lisaient avec un miroir. Pour certains documents destinés à rester secrets, il a utilisé une double cryptographie, en interposant des « appâts » entre les lettres ou entre les mots. Sachant que beaucoup l’imitaient, Leonardo cachait dans son ouvrage la signature « Leonardus Vinci Academia », calligraphiée selon le même procédé, mais en sens inverse. En raison de ce stéganogramme, un célèbre expert de Florence a reconnu avec certitude l’authenticité d’une œuvre controversée du maître italien.

Le code de Platon a été décodé

Une série de « messages secrets » cachés dans quelques-uns des plus célèbres textes de Platon a été découverte par un éminent professeur du Royaume-Uni.

Les textes de Platon ont été analysés et discutés les 2000 dernières années par les meilleurs esprits de l’humanité, mais selon des découvertes récentes, il semble que les œuvres du célèbre philosophe grec n’aient pas encore livré tous leurs secrets. Selon le professeur Jay Kennedy, l’une des plus importantes théories de Platon est cachée dans ses textes : « Les œuvres de Platon ont joué un rôle majeur dans le développement de la culture occidentale, mais ils sont mystérieux et se terminent par une devinette. Dans l’antiquité, beaucoup de ses disciples disaient que ses œuvres contiennent une série de codes secrets, mais cette théorie a été rejetée par les savants de l’époque moderne. C’est une vieille longue histoire, mais j’ai réussi à casser le code. Nous avons prouvé que ses œuvres contiennent en effet des codes et des symboles et leur décodage va mener à la découverte de la philosophie secrète de Platon. » Le professeur a constaté que les phrases, les mots et les thèmes utilisés par Platon sont séparés par des intervalles réguliers dans ses écrits, et ils coïncident avec les espaces entre les douze notes musicales du portatif grec ».

Bacon a anticipé le langage de l’informatique

Francis Bacon (1561-1626), philosophe et homme politique anglais, a inventé divers codes secrets. Un demi-siècle après sa mort, le roi Jacob II s’en servait pour communiquer en toute sécurité avec ses partisans catholiques et avec son ambassadeur à la cour française, où il a trouvé refuge. Bacon avait mis au point un système de codage à base binaire formant des « quintettes » qui préfigurent les octets du langage informatique. Sa technique consistait à utiliser les différences entre les caractères typographiques (minuscules ou majuscules) par exemple, pour masquer un message caché dans un texte apparemment anodin ou dans une série de lettres sans signification.

Francis Bacon (1561-1626), philosophe et homme politique anglais, a inventé divers codes secrets. Un demi-siècle après sa mort, le roi Jacob II s’en servait pour communiquer en toute sécurité avec ses partisans catholiques et avec son ambassadeur à la cour française, où il a trouvé refuge. Bacon avait mis au point un système de codage à base binaire formant des « quintettes » qui préfigurent les octets du langage informatique. Sa technique consistait à utiliser les différences entre les caractères typographiques (minuscules ou majuscules) par exemple, pour masquer un message caché dans un texte apparemment anodin ou dans une série de lettres sans signification.

La guerre des messages

Pendant la Première Guerre Mondiale, les espions Français et Allemands rivalisent en rudesse pour transmettre des informations vers leurs quartiers généraux. Une méthode était de coder des messages en code Morse dans un dessin ou une image neutre. Il est à noter que le code sonore Morse est encore utilisé par des prisonniers. Même des dessins faits par des enfants ont été utilisés, cachant des informations secrètes, tel que celui fait par la petite Ana (dont la mère était fonctionnaire dans le quartier général de l’armée), où les fils d’herbe ont été regroupés selon le code Morse et transmettaient le message suivant: « Le pont sera détruit le 5 Mars. »

Entre 1935 et 1945, la guerre radio a diffusé un grand nombre de messages cryptés. Radio Londres diffusait, par exemple, des phrases énigmatiques comme « Epaminondas est mort », « Les carottes sont liquidées » ou « Chaliapine va chanter à Paris ». Chaque phrase cachait une information ou un ordre pour une des formations de combat de la France. Ce fut en même temps que les Allemands ont créé la technique du micropoint permettant de cacher sous certains signes de ponctuation d’un texte quelconque, des informations que le destinataire du message redécouvrait en les augmentant. Le micropoint a ensuite été remplacé par le microfilm qui pouvait être caché sous le timbre d’une enveloppe, par exemple. Alan Turing, mathématicien anglais de génie, a inventé une machine automatique pour décrypter les messages cryptés en brisant leur code secret. Cette procédure a permis aux Britanniques de connaître à l’avance les ordres des amiraux allemands vers les commandants des sous-marins appartenant à la Marine allemande de guerre.

Entre 1935 et 1945, la guerre radio a diffusé un grand nombre de messages cryptés. Radio Londres diffusait, par exemple, des phrases énigmatiques comme « Epaminondas est mort », « Les carottes sont liquidées » ou « Chaliapine va chanter à Paris ». Chaque phrase cachait une information ou un ordre pour une des formations de combat de la France. Ce fut en même temps que les Allemands ont créé la technique du micropoint permettant de cacher sous certains signes de ponctuation d’un texte quelconque, des informations que le destinataire du message redécouvrait en les augmentant. Le micropoint a ensuite été remplacé par le microfilm qui pouvait être caché sous le timbre d’une enveloppe, par exemple. Alan Turing, mathématicien anglais de génie, a inventé une machine automatique pour décrypter les messages cryptés en brisant leur code secret. Cette procédure a permis aux Britanniques de connaître à l’avance les ordres des amiraux allemands vers les commandants des sous-marins appartenant à la Marine allemande de guerre.

La musique et la mathématique

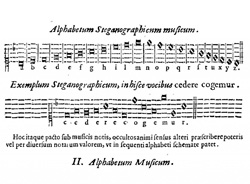

Le professeur Edward Minassian a affirmé dans un de ses articles, qu’ « au XVIIIème siècle, le philosophe rationaliste Leibniz (1646-1716) a écrit : « La musique est un exercice arithmétique secret et celui qui s’en occupe ne se rend pas compte qu’il jongle avec des chiffres ! »

Vers la même époque, le grand compositeur allemand Johann Sebastian Bach (1685 – 1750) avait une fascination pour les jeux avec des notes musicales et des chiffres. Par exemple, il a chiffré par des codes musicaux sa signature et certaines de ses compositions. Dans l’ancienne notation musicale allemande, B est Si bémol et H est Si bécarre, donc Bach a pu écrire son nom sur des notes: « Si bémol, La, Do, Si bécarre ». Un autre cryptage utilisé par Bach se basait sur la science des chiffres, la Gématrie (différente de la géométrie). Attribuant à chaque lettre de l’alphabet un nombre correspondant, A = 1, B = 2, C = 3 et ainsi de suite, on obtient BACH = 14 et J S BACH= 41 (I et J était la même lettre dans l’alphabet allemand de l’époque).

Vers la même époque, le grand compositeur allemand Johann Sebastian Bach (1685 – 1750) avait une fascination pour les jeux avec des notes musicales et des chiffres. Par exemple, il a chiffré par des codes musicaux sa signature et certaines de ses compositions. Dans l’ancienne notation musicale allemande, B est Si bémol et H est Si bécarre, donc Bach a pu écrire son nom sur des notes: « Si bémol, La, Do, Si bécarre ». Un autre cryptage utilisé par Bach se basait sur la science des chiffres, la Gématrie (différente de la géométrie). Attribuant à chaque lettre de l’alphabet un nombre correspondant, A = 1, B = 2, C = 3 et ainsi de suite, on obtient BACH = 14 et J S BACH= 41 (I et J était la même lettre dans l’alphabet allemand de l’époque).

La manipulation du subconscient par des messages codés

Le codage est largement utilisé et dans les médias comme dans les affaires. Le cinéma et la télévision permettent aujourd’hui de transmettre des messages subliminaux impossible à déceler par l’oeil, mais enregistrés par le cerveau. Fondamentalement, cela est obtenu en ajoutant un 25ème cadre aux autres 24 qui se succèdent généralement en une seconde. Ainsi, les responsables de la propagande du gouvernement ou des agences de publicité agissent sur les spectateurs en imprimant dans leur subconscient l’idée de voter tel ou tel candidat politique ou, respectivement, d’acheter un certain produit, pas forcément supérieur aux autres. Bien qu’interdite dans les États démocratiques, cette pratique est de plus en plus utilisée par les médias. Certaines sociétés internationales payent d’énormes sommes d’argent pour être en mesure de diffuser leurs messages subversifs et « invisibles » dans le monde entier.

Le codage est largement utilisé et dans les médias comme dans les affaires. Le cinéma et la télévision permettent aujourd’hui de transmettre des messages subliminaux impossible à déceler par l’oeil, mais enregistrés par le cerveau. Fondamentalement, cela est obtenu en ajoutant un 25ème cadre aux autres 24 qui se succèdent généralement en une seconde. Ainsi, les responsables de la propagande du gouvernement ou des agences de publicité agissent sur les spectateurs en imprimant dans leur subconscient l’idée de voter tel ou tel candidat politique ou, respectivement, d’acheter un certain produit, pas forcément supérieur aux autres. Bien qu’interdite dans les États démocratiques, cette pratique est de plus en plus utilisée par les médias. Certaines sociétés internationales payent d’énormes sommes d’argent pour être en mesure de diffuser leurs messages subversifs et « invisibles » dans le monde entier.

Il y a eu des cas où certaines entreprises ont été déstabilisées par un code secret. Ainsi, la société américaine Procter& Gamble, le leader mondial dans le domaine des détergents, a été contrainte, dans les années 90, de changer son logo centenaire.

Le logo anniversaire de la société Procter&Gamble

Une rumeur prétendait que la figure lunaire du logo contenait dans les cheveux et la barbe du vieil homme, le numéro satanique 666, ce qui aurait signifié que les produits de cette société sont diaboliques. Il y avait une énorme campagne de diffamation et de boycott, ce qui a conduit Procter & Gamble à réagir pour éviter une chute spectaculaire des ventes. Le 10 Juillet 1991, la société a annoncé qu’elle allait redessiner le logo, enlevant les boucles de la barbe et des cheveux du personnage symbolique.

Une rumeur prétendait que la figure lunaire du logo contenait dans les cheveux et la barbe du vieil homme, le numéro satanique 666, ce qui aurait signifié que les produits de cette société sont diaboliques. Il y avait une énorme campagne de diffamation et de boycott, ce qui a conduit Procter & Gamble à réagir pour éviter une chute spectaculaire des ventes. Le 10 Juillet 1991, la société a annoncé qu’elle allait redessiner le logo, enlevant les boucles de la barbe et des cheveux du personnage symbolique.

Un chercheur à Washington, Fred C. Boyle, a déclaré que le dessinateur du logo de l’entreprise a délibérément introduit la « signature du diable » dans sa conception, pour se venger du montant modique qu’il avait reçu. Étrange revanche…

Voilà, il n’y a donc pas de domaine où l’homme n’ait pas essayé de cacher certains messages. La communication oscille ainsi entre lisible et secret, comme si l’homme avait peur de dire trop ou trop peu…

yogaesoteric

2016

Also available in:

Română

Română