Une société de surveillance explique comment empêcher Facebook de détecter les faux comptes dans un manuel…

… qui contient un guide détaillé sur la création de faux profils sur Facebook et LinkedIn

Une société qui commercialise une plateforme d’enquêtes en ligne pour les agences gouvernementales, les banques et d’autres entreprises déclare publiquement qu’elle est basée sur des renseignements de source ouverte. Mais une fuite du manuel d’utilisation montre qu’en réalité, l’entreprise apprend à ses clients comment créer de faux comptes Facebook et LinkedIn pour recueillir des informations sur les personnes qui sont normalement protégées par leurs paramètres de confidentialité sur ces plateformes.

Le guide explique également comment éviter d’être détecté par Facebook.

Blackdot Solutions, une startup basée à Cambridge, au Royaume-Uni, propose un produit appelé Videris. Sur son site officiel, Videris apparaît comme n’importe quel autre outil de collecte de renseignements à source ouverte (OSINT). Mais dans un manuel d’utilisation qui a fait l’objet d’une fuite, Blackdot propose des instructions détaillées aux clients sur la façon d’extraire des données des profils Facebook et LinkedIn dont certains paramètres de confidentialité sont activés. L’idée est de créer des comptes Facebook marionnettes pour se lier d’amitié avec des cibles et exploiter leurs données, qui ne sont généralement pas disponibles de façon publique sur Internet.

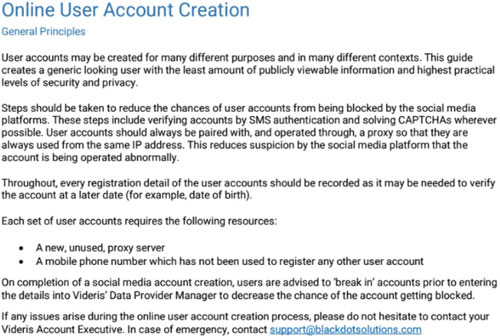

Une capture d’écran du manuel d’utilisation de Videris qui a fait l’objet d’une fuite

« La partie superficielle du programme était classique, mais j’ai remarqué l’utilisation de faux comptes de médias sociaux et je ne pensais pas que cela correspondait aux valeurs de l’entreprise », a déclaré une source qui a vu une démo de Videris et a demandé à rester anonyme parce qu’elle n’est pas autorisée à parler à la presse. « Les faux comptes étaient contre la politique des plateformes de médias sociaux et utilisaient des algorithmes pour démanteler les réseaux privés, ce qui semblait être une invasion de la vie privée ».

Les entreprises du monde entier, y compris des géants comme Amazon, emploient de plus en plus d’analystes du renseignement qui peuvent surveiller leurs propres travailleurs, ainsi que les employés potentiels, afin de trouver des données sur leur passé et leurs activités sur Internet. Des entreprises comme Blackdot sont intervenues pour proposer des produits qui facilitent ces processus.

« En 2015, Blackdot a commencé à vendre Videris comme produit autonome à des clients gouvernementaux, où il s’est avéré instantanément transformationnel… Depuis 2016, nous avons mis fin à nos activités d’agence de risques et nous nous sommes concentrés uniquement sur notre logiciel, en l’étendant à d’autres secteurs. Videris a rapidement acquis la réputation d’être le meilleur logiciel d’investigation open source disponible, et a gagné des clients dans les secteurs du gouvernement, de la banque, des entreprises et des services professionnels », indique la société sur son site web officiel.

Adam Lawrance-Owen, chef de produit chez Blackdot, a déclaré dans un courriel : « l’un des principes fondamentaux de Videris en tant que produit et un principe éthique et commercial fondamental pour notre entreprise, est que l’utilisateur ne peut accéder qu’à des informations disponibles au public et de source ouverte. Videris ne peut pas être utilisé pour aller au-delà des paramètres de confidentialité. Aucun de nos clients n’utilise, ou ne pourrait utiliser Videris dans un tel but ».

Lorsque la rédaction de Motherboard a montré à Lawrance-Owen les pages pertinentes du manuel d’utilisation, il a répondu « n’avoir jamais vu ce document auparavant et qu’il ne s’agissait certainement pas de notre manuel d’utilisation ». L’ensemble du document lui a été ensuite envoyé par mail et Lawrance-Owen a dit qu’il ne pouvait pas « vraiment commenter le document, sauf pour vous dire que, bien qu’il fasse référence à nos fonctionnalités, ce n’est pas notre manuel d’utilisation standard. Je n’étais pas au courant de ce document et il semble également être vieux de deux ans ».

« Videris ne peut et ne doit pas enfreindre les paramètres de confidentialité », a-t-il ajouté, sans jamais nier que l’entreprise peut aider ses clients à créer de faux comptes pour contourner ces paramètres, comme le précise le manuel.

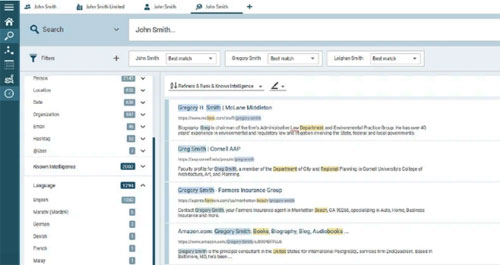

Dans le manuel d’utilisation, daté de septembre 2018, Blackdot explique en détail comment Videris peut être utilisé pour obtenir des informations sur une personne ou une entreprise sur Internet. Videris organise ensuite les données dans des tableaux et graphiques faciles à comprendre, selon le manuel. Si la cible de l’enquête possède un profil Facebook où elle protège des informations, comme la liste de ses amis, avec ses paramètres de confidentialité, Blackout suggère aux clients de « recréer » la liste en ajoutant des profils Facebook « d’amorçage » à Videris. Ce processus, selon le manuel, consiste à extraire les noms des amis en analysant leurs “interactions” avec la cible telles que les goûts sur les photos.

Une capture d’écran de l’interface Videris, selon un manuel d’utilisation qui a fait l’objet d’une fuite

Le manuel suggère également de créer de faux comptes pour exploiter les données et comprend des instructions détaillées étape par étape, comme la création d’un nouveau compte Gmail, le lien avec un nouveau numéro de téléphone et l’utilisation d’un serveur proxy, autant de solutions pour empêcher Facebook et LinkedIn de repérer les faux comptes et de les interdire. « Après d’intenses périodes de collecte de données, certains fournisseurs de données sont connus pour restreindre l’accès aux comptes en ligne utilisés par Videris. Videris détecte automatiquement les restrictions et désactive les comptes concernés, les retirant de l’utilisation », prévient le manuel.

Après avoir créé le faux compte, le manuel suggère également aux utilisateurs de « s’introduire dans le compte en effectuant une recherche aléatoire pendant 5 à 10 minutes ». Pour LinkedIn, le manuel suggère d’utiliser un « titre de poste non spécifique » comme consultant et « un nom de société commun et inintéressant et un secteur d’activité large ». Tout comme pour Facebook, le manuel suggère aux utilisateurs de « cambrioler » le faux compte en passant quelques minutes sur le site, en recherchant des profils et en « naviguant dans LinkedIn pour réduire le risque que le compte LinkedIn soit bloqué à un stade ultérieur ».