WikiLeaks a publicat «tone» de documente ale CIA… (I)

… în care dezvăluie cum telefoanele, calculatoarele şi televizoarele au fost transformate în instrumente de ascultare. Și maşinile sunt controlate. CIA organizează cyber-atacuri

VAULT 7

WikiLeaks a publicat, începând cu luna martie 2017, o serie de 24 de seturi de documente confidențiale ale CIA – cea mai mare dezvăluire făcută vreodată a unor astfel de documente ale agenției.

Numită Vault 7, seria de dezvăluiri cuprinde fișiere ce datează din anii 2013-2016, oferind detalii despre capabilitățile software ale CIA, precum abilitatea de a compromite mașinile, televizoarele inteligente, browsere-le web (inclusiv Google Chrome, Microsoft Edge, Mozilla Firefox și Opera Software ASA) și sistemele de operare ale celor mai multe smartphone-uri (inclusiv Apple iOS și Google Android), precum și alte sisteme de operare, cum ar fi Microsoft Windows, MacOS și Linux.

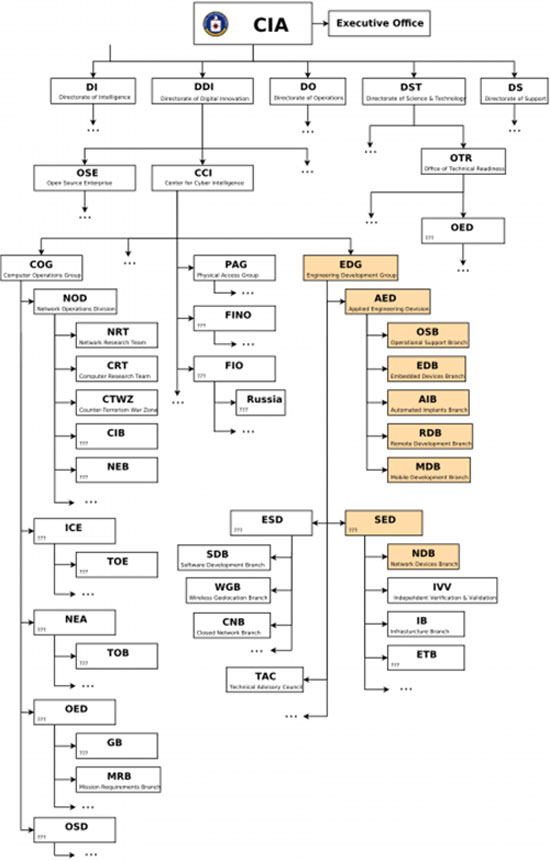

Prima parte a seriei de dezvăluiri a fost lansată la 7 martie 2017, sub numele de cod Anul Zero (Year Zero) și a inclus 8.761 documente. Scurgerea de informații se presupune că a apărut din Centrul CIA pentru Inteligenţă Cibernetică (Cyber Intelligence) din Langley, documentele aparținând organizațiilor evidențiate în organigrama de mai jos, publicată de asemenea de WikiLeaks:

Anul Zero dezvăluie primele detalii despre „programul global de hacking derulat sub acoperire de CIA, program care utilizează tehnici de hacking inclusiv împotriva produselor companiilor americane, cum ar fi Apple iPhone, Android de la Google și Microsoft Windows dar și împotriva televizoarelor producătorului japonez Samsung, care sunt transformate în microfoane ascunse”, arată WikiLeaks.

WikiLeaks a postat pe Twitter linkul cu arhiva sub formă de torrent și mai apoi parola de acces la documente, despre care a afirmat că ar fi venit dintr-o rețea din interiorul Centrului CIA pentru Inteligenţă Cibernetică din Langley, Virginia, Statele Unite.

Printre cele mai notabile dezvăluiri sunt cele legate de tehnologiile IT pentru supravegherea oamenilor.

CIA a reușit să ocolească criptarea unor servicii obişnuite de telefonie și de mesagerie cum ar fi Signal, WhatsApp și Telegram. În conformitate cu declarațiile celor de la WikiLeaks, hackerii guvernamentali pot penetra telefoanele Android și pot colecta „traficul audio și de mesagerie înainte de a se aplica criptarea”.

O altă revelație importantă este aceea că CIA se poate angaja în operațiuni de tip „false flag” („steag fals”, înscenări) care să portretizeze Rusia sau alte țări ca fiind agresoare și organizatoare ale respectivelor atacuri cibernetice.

Discutând despre divizia CIA numită „ramura de dispozitive cu acţiune de la distanţă a grupului Umbrage ” – „Remote Devices Branch’s UMBRAGE group”, sursa WikiLeaks notează că CIA „colectează și păstrează o bibliotecă variată de tehnici de atac folosind soft-uri de malware furate, care au fost produse în alte state, inclusiv în Federația Rusă”.

„Cu proiectele din grupul Umbrage și cu alte proiecte conexe, CIA poate nu numai să crească numărul total de tipuri de atacuri cibernetice, dar și să direcţioneze greșit atribuirea atacului, lăsând în urmă «amprentele digitale» ale grupurilor de la care s-au furat tehnicile de atac. Componentele Umbrage acoperă keyloggers, pentru colectarea parolei, capturi de cameră web, distrugerea datelor, persistența, creșterea privilegiilor de acces, furturi de date, controlul anti-virus (PSP), tehnici de evitare și de anchetă.”

Kim Dotcom rezumă această constatare în felul următor: „CIA folosește tehnici pentru a realiza atacuri cibernetice care să arate că acestea ar proveni de la un stat inamic. Din acest motiv se prea poate ca unele atacuri considerate a fi făcute de Rusia (China etc.), să fie câteodată înscenări”.

Dar, probabil unul dintre cele mai notabile aspecte ale evenimentului este apariția odată cu aceste scurgeri a unei alte persoane de tip Snowden: sursa informațiilor a spus într-o declarație pentru WikiLeaks că dorește să inițieze o dezbatere publică cu privire la „securitate, la crearea, la utilizarea, la proliferarea dar și la controlul democratic al armelor cibernetice”.

„Întrebările de politică care ar fi necesar să fie dezbătute în public includ: dacă s-a ajuns sau nu în situația în care capacitățile de hacking ale CIA depășesc competențele pentru care serviciul a fost mandatat cât și problema de supraveghere publică a agenției”, susține sursa menționată de WikiLeaks.

La secțiunea „Întrebări frecvente” se oferă detalii suplimentare cu privire la amploarea scurgerii de date. Perioada de timp acoperită de aceste dezvăluiri este cuprinsă între anii 2013 și 2016, în conformitate cu marcajele de dată de pe documentele CIA.

În al doilea rând, WikiLeaks a afirmat că nu a exploatat întreaga scurgere și că doar a verificat documentele, cerând jurnaliștilor și activiștilor să facă munca de detaliu.

Printre diferitele tehnici de ascultare dezvăluite de WikiLeaks se numără și aplicația Weeping Angel, dezvoltată de divizia CIA Embedded Devices Branch (EDB), aplicație care infestează televizoare inteligente, transformându-le în microfoane ascunse. După infestare, Weeping Angel plasează televizorul țintă într-un mod „fals off”, astfel încât proprietarul crede în mod eronat că televizorul este oprit atunci când de fapt acesta este pornit. În modul „fals off”, televizorul înregistrează conversațiile din cameră pe care le trimite prin internet la un server CIA, sub acoperire.

Kim Dotcom a scris pe Twitter: „CIA transformă televizoarele inteligente, iPhone-urile, consolele de jocuri și multe alte gadget-uri de consum în microfoane deschise”. El a adăugat „CIA a transformat fiecare Microsoft Windows PC din lume într-un spyware (într-un program spion). Programul spion se poate activa printr-o comandă ‘backdoors’ la cerere, inclusiv prin intermediul Windows Update”.

Julian Assange, editorul WikiLeaks a declarat că „există un risc de proliferare extremă în dezvoltarea de astfel de arme cibernetice”. Proliferarea necontrolată a unor astfel de arme – care rezultă din incapacitatea de a le controla, combinată cu valoarea lor ridicată pe piață – poate fi comparată cu cea a comerțului cu arme la nivel mondial. Dar semnificația Anului Zero merge dincolo de a alege între „războiul cibernetic” și „pacea cibernetică”. Dezvăluirea este de asemenea excepțională „din punct de vedere politic, juridic și medico-legal”, a mai spus Assange.

Punctele cheie dezvăluite de Vault 7:

1. Anul Zero dezvăluie întregul domeniu de aplicare și direcția programului global de hacking dezvoltat sub acoperire de CIA, arsenalul de malware și de zeci de „instrumente transformate în arme” care sunt folosite împotriva unei game largi de produse americane, europene și asiatice, care includ Apple iPhone, Android-ul de la Google și Microsoft Windows, ba chiar și televizoarele Samsung, care sunt transformate în microfoane ascunse.

2. WikiLeaks susține că CIA a pierdut controlul asupra majorității arsenalul său de hacking, inclusiv malware, viruși, troieni, „malware-uri transformate în armă”, sisteme de control de la distanță pentru malware, precum și documentația aferentă utilizării acestora. Această colecție extraordinară, care se ridică la mai mult de câteva sute de milioane de linii de cod, conferă posesorului întreaga capacitate a hacking-ului produs și deținut de CIA. Arhiva pare să fi circulat între hackerii oficiali ai guvernului SUA și diferiți contractori, într-un mod neautorizat, iar unul dintre ei a furnizat către WikiLeaks porțiuni din această arhivă.

3. Până la sfârșitul anului 2016, divizia de hacking a CIA, care se încadrează în mod oficial în cadrul agenției ca „Centrul pentru Inteligenţă Cibernetică” (Center for Cyber Intelligence – CCI), a avut peste 5.000 de utilizatori înregistrați și a produs mai mult de o mie de sisteme de hacking, troieni, viruși și alte malware „transformate în armă”. Aceasta este amploarea întreprinderii CIA care, până în 2016, prin hackerii săi, a scris mai multe linii de cod decât cele utilizate pentru a rula pe Facebook.

4. CIA a creat, de fapt, un „NSA propriu”, având mai puțină responsabilitate și fără a răspunde în mod public la întrebarea dacă o astfel de cheltuială bugetară masivă privind dublarea capacităților unei agenții rivale ar putea fi justificată.

5. Odată ce o singură „armă cibernetică” este furată și devine „liberă”, ea se poate răspândi în întreaga lume, în câteva minute, pentru a fi utilizată de către statele rivale, de către mafia cibernetică și de către tinerii hackeri deopotrivă.

CIA țintește dispozitivele iPhone, cele care utilizează Android, televizoarele inteligente dar și mașinile

„CIA malware” și celelalte instrumentele de hacking sunt construite de Grupul de Dezvoltare Inginerească – EDG (Engineering Development Group), un grup de dezvoltare de software din cadrul CCI (Centrul pentru Inteligenţă Cibernetică – Center for Cyber Intelligence), un departament aparținând DDI CIA (Direcția pentru Inovare Digitală). DDI este una dintre cele cinci direcții majore ale CIA (a se vedea organigrama CIA pentru mai multe detalii).

Sofisticarea crescândă a tehnicilor de supraveghere a atras comparații cu cartea lui George Orwell, 1984. Dintre aceste tehnici, programul Weeping Angel este cu siguranță realizarea cea mai emblematică a serviciului.

De asemenea, CIA controlează mașinile, ceea ce sugerează că agenția ar fi putut avea un rol în moartea lui Michael Hastings. Începând cu luna octombrie 2014, CIA s-a ocupat, de asemenea, de accesarea și infectarea sistemelor software de control ale vehiculelor, adică s-a ocupat de controlul de la distanță a softurilor utilizate de către mașinile și de către camioanele moderne. Scopul unui astfel de control nu este specificat, dar ar permite CIA să se angajeze în asasinate aproape nedetectabile.

Citiți a doua parte a articolului

Citiți și:

WikiLeaks: CIA a început să hackuiască iPhone-uri la un an după lansarea lor

Un nou film spune povestea lui Edward Snowden; sunt expuse programele de supraveghere pe care le-a adus la cunoştinţa publicului

yogaesoteric

21 iulie 2019